¿Has usado alguna vez algún móvil con una pantalla reparada? No sería tan extraño. Uno de los talones de Aquiles de nuestros dispositivos son precisamente las pantallas. A pesar de contar con capas de cristal protectoras, una caída puede echar al traste la integridad del panel principal. Y abrir una grieta que deje parcial o completamente inutilizado tu teléfono.

Pues bien, ahora, investigadores de la Universidad Ben-Gurion de Neguev, en Israel, acaban de advertir que una inocente pantalla de sustitución puede llegar a comprometer la seguridad de los usuarios.

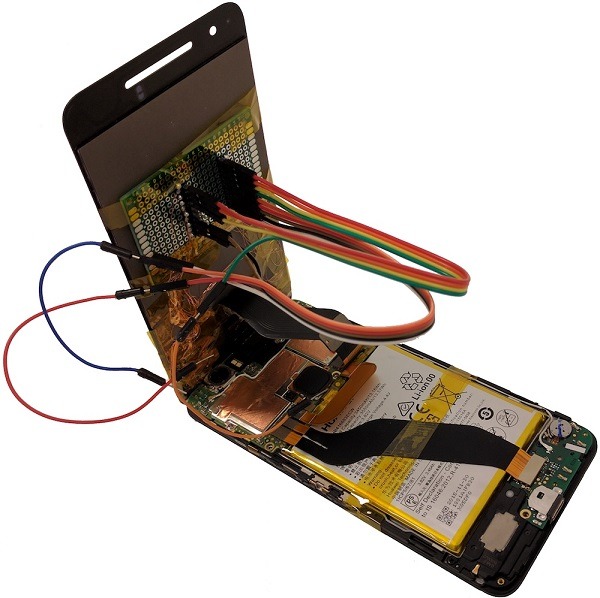

En realidad, lo que ha hecho este equipo es realizar la prueba de cómo de fácil es integrar un chip malicioso detrás de una pantalla táctil. Los tests se han llevado a cabo con un Nexus 6P, fabricado por Huawei. Pero también con un LG G Pad 7.0. Pero, ¿qué es lo que hacía este chip y por qué puede resultar peligroso?

Pantallas reparadas con un espía dentro

En realidad, según los investigadores, no sería tan complicado. Bastaría con introducir un chip en la parte trasera de la pantalla nueva. Este estaría perfectamente capacitado para grabar las entradas del teclado. Hacer fotos del usuario y mandarlas por correo electrónico, instalar aplicaciones sin el consentimiento del propietario. O incluso hacer que visite sitios fraudulentos. Y caiga en estafas de phishing.

Pero esto no sería todo, porque los investigadores también han ensayado un sistema que explotaría las vulnerabilidades del kernel del sistema operativo del equipo. Otra vía más para adentrarse en las entrañas del teléfono y sonsacar información al usuario sin su permiso.

Lo peor de todo, según los expertos, es que algunos de estos mecanismos podrían estar perfectamente camuflados. Lo que no permitiría a los técnicos que reparan este tipo de componentes darse cuenta de lo que de verdad están instalando. Con un poco de técnica y esmero, pueden pasar muy desapercibidos.

Por si esto fuera poco, el funcionamiento de este sistema de hackeo no implicaría la colaboración de ningún tipo de archivo. Lo que haría que la amenaza pasara todavía más inadvertida. Incluso para el antivirus que el propietario del dispositivo pueda tener instalado para prevenir amenazas o ataques maliciosos como el que nos ocupa.

Un ataque de bajo coste

No es un ataque caro. Los investigadores ya lo han descrito como «chip-in-the-middle», por el hecho de que su base de ataque estaría en un chip instalado entre el dispositivo y la pantalla de sustitución. En realidad, se trataría de una forma muy sutil de crear un caballo de Troya. Y sin que el usuario (y a veces incluso el instalador) se dieran cuenta de nada.

Para realizar las pruebas sobre este tipo de ataque, los investigadores usaron una plataforma Arduino, ejecutándose en un módulo de microcontrolador ATmega328. También se apoyaron en un microcontrolador STM32L432. Con lo que querían demostrar que pueden existir otros microcontroladores preparados para cumplir con este cometido.

Usaron aire caliente para separar los distintos componentes. Y poder soldar los nuevos chips al dispositivo. Vale: puede que pienses que una instalación de estas características puede ser más que evidente para el ojo de un técnico o un entendido.

Pero no. Afirman estos expertos que con un poco más de esfuerzo y cuidado, el chip en cuestión puede quedar perfectamente ensamblado en la parte trasera de la pantalla. Debes saber, además, que el equipo de esta universidad de Israel ha afirmado que no solo estarían en peligro los usuarios de Android. Parece ser que este mismo procedimiento podría aplicarse sin problemas en un iPhone.